Una suplantación de identidad puede afectar a cualquier persona, también a niños, niñas y adolescentes. Recordemos que se trata de una situación en la cual alguien finge ser otra persona con un objetivo principalmente económico, o de engañar y dañar a otra persona. Veamos cómo podemos reaccionar ante estos casos, tanto ante un robo de cuentas, como de un perfil falso en Internet.

No puede acceder a su cuenta

¿Un compañero/a se ha hecho con su cuenta y la está usando en su contra?

¿Ciberdelincuentes han robado su cuenta y la están explotando en su beneficio?

Puede suceder que no haya ningún problema de seguridad, y simplemente haya tenido un despiste al teclear el usuario y la clave. Pero si el problema continúa, puede que le hayan robado la cuenta.

Pero también puede ser que haya caído en un engaño de ingeniería social tipo phishing, haya instalado algún malware capaz de robar sus contraseñas, o que tuviera la misma contraseña en otra plataforma online que haya sufrido una fuga de datos.

En todo caso, si se sospecha que otra persona puede estar utilizando la cuenta de un/a menor, es necesario seguir estas pautas:

Recuperar la cuenta: si han cambiado la contraseña y ya no puede entrar, utilizar el enlace de “he olvidado mi contraseña” en el inicio de sesión.

Cambiar la contraseña: Puede generar una larga, mezclando letras mayúsculas y minúsculas, símbolos y números, con distintos métodos. Por ejemplo, con la infografía crea tu contraseña segura paso a paso, la actividad 7 del cuaderno de vacaciones de la ciberseguridad, o el juego mejora tus contraseñas. También puede descubrir cómo funcionan los gestores de contraseñas, y utilizar uno de los que hay en el catálogo de herramientas de seguridad.

Cerrar sesión en los dispositivos: entrar al apartado de configuración de la cuenta, revisar el historial de inicios de sesión, y cerrar los no autorizados.

Notificar a la plataforma: si no es posible recuperar la cuenta, contactar con el centro de seguridad o el equipo de soporte de la plataforma.

De forma complementaria se puede fortalecer la seguridad con:

Doble factor de autenticación: con él activado, para iniciar sesión es necesario además de la contraseña, un código que se genera o llega al momento en el teléfono móvil y así, añadir una capa adicional de seguridad.

Alertas de inicio de sesión: activando las notificaciones, por mensaje o correo electrónico, cuando se inicie sesión en la cuenta desde un dispositivo desconocido o ubicaciones no habituales.

Instalar y/o actualizar y pasar un antivirus: para detectar y eliminar posibles amenazas en el dispositivo.

Mantener actualizado el sistema y las aplicaciones: estas suelen corregir posibles vulnerabilidades.

Buenas prácticas de uso, como no permitir que se mantenga la sesión iniciada, ni se recuerde la contraseña en dispositivos ajenos o compartidos como puede ser el ordenador de la clase de informática. Acordarse de cerrar sesión siempre y usar el navegador en modo incógnito o modo privado (o al menos limpiar datos de navegación). No hacer clic en enlaces sospechosos, ni descargar apps de fuentes desconocidas.

Perfil falso con sus datos

¿Compañeros/as han creado un perfil falso para dañarle?

¿Un ciberdelincuente ha creado un perfil falso para engañar a otras personas?

Tomando sus datos o sus fotos para humillarle o ridiculizarle dentro de una situación de violencia online que puede ser puntual, o formar parte de un ciberacoso.

También hay ocasiones en las que un ciberdelincuente crea un perfil falso con información robada de un/a menor con la intención de engañar a sus amistades.

Reunir pruebas: recopila las evidencias donde se muestre que se ha creado un perfil falso del/la menor, los mensajes o publicaciones para dañarle. Al menos con capturas de pantalla, aunque también se pueden utilizar servicios de testigo online.

Reportar el perfil falso ante la plataforma para que procedan al cierre de ese perfil y evitar así que pueda engañar a otros usuarios.

Contactar con la plataforma: si no es posible retirar la cuenta falsa, contactar con el centro de seguridad o el equipo de soporte de la plataforma.

Contactar con el Canal Prioritario de la AEPD para solicitar la retirada de contenidos privados, íntimos o violentos hacia el/la menor que se hubieran podido difundir en ese perfil.

De forma complementaria, conviene:

Avisar a la persona suplantada y/o a sus conocidos de la identidad de la existencia de ese perfil falso para asegurarnos de que no interactúen con él.

Revisar periódicamente la configuración de privacidad de las redes sociales, con perfiles privados, sin compartir información personal o comprometida.

Practicar egosurfing regularmente para identificar cualquier publicación o actividad sospechosa con su nombre.

Enlaces de referencia en diversas plataformas

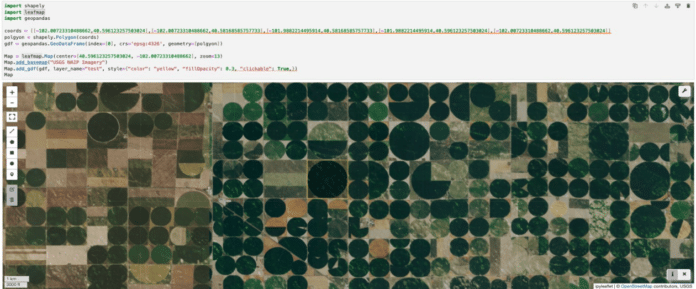

A continuación, se presenta una tabla que recoge la información detallada sobre cómo cambiar contraseñas, activar la autenticación de doble factor, realizar un reporte y solicitar ayuda en algunas de las plataformas online más utilizadas por los menores:

Servicio

Google

Cómo cambiar la contraseña: Cambia o restablece tu contraseña

Cómo activar el doble factor de autenticación: Refuerza la seguridad de tu cuenta de Google

Apple

Cómo cambiar la contraseña: Cambiar la contraseña del Apple ID

Cómo activar el doble factor de autenticación: Autenticación de doble factor para el ID de Apple

Microsoft

Cómo cambiar la contraseña: Cambiar la contraseña de la cuenta de Microsoft

Cómo activar el doble factor de autenticación: Cómo utilizar la verificación en dos pasos con su cuenta de Microsoft

WhatsApp

Cómo cambiar la contraseña: —

Cómo activar el doble factor de autenticación: Información acerca de la verificación en dos pasos

Instagram

Cómo cambiar la contraseña: Cambia tu contraseña de Instagram

Cómo activar el doble factor de autenticación: Cómo proteger tu cuenta de Instagram con la autenticación en dos pasos

TikTok

Cómo cambiar la contraseña: Restablecer contraseña

Cómo activar el doble factor de autenticación: Seguridad de la cuenta

X (Twitter)

Cómo cambiar la contraseña: Ayuda con mi cuenta vulnerada

Cómo activar el doble factor de autenticación: Ayuda con la autenticación de dos factores

Twitch

Cómo cambiar la contraseña: Recuperación de cuenta

Cómo activar el doble factor de autenticación: Configurar la autenticación en dos pasos (2FA)

Discord

Cómo cambiar la contraseña: ¡Olvidé mi contraseña! ¿Cómo puedo crear una nueva?

Cómo activar el doble factor de autenticación: Configurar la Autenticación en dos pasos

Facebook

Cómo cambiar la contraseña: Cambiar la contraseña

Cómo activar el doble factor de autenticación: Cómo funciona la autenticación en dos pasos en Facebook

Steam

Cómo cambiar la contraseña: Recuperación de contraseña

Cómo activar el doble factor de autenticación: Sistema de autenticación de doble factor

Epic

Cómo cambiar la contraseña: Cómo restablecer tu contraseña

Cómo activar el doble factor de autenticación: Qué es la autenticación de dos factores y cómo se activa

Xbox

Cómo cambiar la contraseña: Restablecer o recuperar la contraseña perdida de tu cuenta de Microsoft

Cómo activar el doble factor de autenticación: Añade información de contacto

PlayStation

Cómo cambiar la contraseña: Cómo restablecer una contraseña de PlayStation Network

Cómo activar el doble factor de autenticación: Verificación en dos pasos

Nintendo

Cómo cambiar la contraseña: Cómo cambiar la contraseña de tu cuenta Nintendo

Cómo activar el doble factor de autenticación: Cómo configurar la verificación en 2 pasos para una cuenta Nintendo

Servicio

Google

Cómo denunciar cuentas falsas: Informar de suplantación de identidad

Cómo recuperar el control de la cuenta: Proteger una cuenta de Google hackeada o vulnerada

Apple

Cómo denunciar cuentas falsas: Reconocer y evitar mensajes de suplantación de identidad y otras estafas

Cómo recuperar el control de la cuenta: Si crees que tu ID de Apple está en riesgo

Microsoft

Cómo denunciar cuentas falsas: Suplantación de identidad y comportamiento sospechoso

Cómo recuperar el control de la cuenta: Cómo recuperar una cuenta de Microsoft pirateada o en peligro

WhatsApp

Cómo denunciar cuentas falsas: Cómo resguardar tu seguridad en WhatsApp

Cómo recuperar el control de la cuenta: Cuentas robadas en WhatsApp

Instagram

Cómo denunciar cuentas falsas: Cuentas de suplantación de identidad

Cómo recuperar el control de la cuenta: Cuenta de Instagram hackeada

TikTok

Cómo denunciar cuentas falsas: Denunciar a otros

Cómo recuperar el control de la cuenta: Mi cuenta ha sido pirateada

X (Twitter)

Cómo denunciar cuentas falsas: Denunciar cuentas de suplantación de identidad

Cómo recuperar el control de la cuenta: Spam y cuentas falsas

Twitch

Cómo denunciar cuentas falsas: Cómo denunciar a un usuario

Cómo recuperar el control de la cuenta: ¿Qué puedo hacer si alguien ha accedido a mi cuenta?

Discord

Cómo denunciar cuentas falsas: ¿Cómo informar de un problema al equipo de Confianza y seguridad?

Cómo recuperar el control de la cuenta: Enviar una solicitud de ayuda

Facebook

Cómo denunciar cuentas falsas: Reportar contenido en Facebook

Cómo recuperar el control de la cuenta: Cuentas falsas y robadas

Steam

Cómo denunciar cuentas falsas: Denunciar contenido en la Comunidad Steam

Cómo recuperar el control de la cuenta: Recuperar una cuenta de Steam robada

Xbox

Cómo denunciar cuentas falsas: Cómo denunciar a un jugador

Cómo recuperar el control de la cuenta: Protege tu cuenta si crees que ha sido atacada

PlayStation

Cómo denunciar cuentas falsas: Cómo denunciar contenido en PSN

Cómo recuperar el control de la cuenta: Cuentas robadas (comprometidas) y cargos no autorizados

Nintendo

Cómo denunciar cuentas falsas: —

Cómo recuperar el control de la cuenta: Cómo recuperar la cuenta Nintendo

Si te enfrentas a una situación de suplantación de identidad, ya sea un robo de cuenta, o un perfil falso, recuerda que cuentas con el apoyo que ofrecemos en la Línea de Ayuda en Ciberseguridad, 017. Servicio gratuito y confidencial donde te ayudaremos a resolver cualquier problema o inquietud relacionada con el uso de los dispositivos y la ciberseguridad.

Además de llamando al 017, puedes contactar desde el formulario web Tu Ayuda en Ciberseguridad, por WhatsApp (900 116 117) o por Telegram (@INCIBE017).

Contenido enmarcado en los recursos de la temática de Suplantación de identidad.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation).

vía: INCIBE